Cybersikkerhet er i ferd med å gjennomgå en større overhaling. Den amerikanske regjeringen har ferdigstilt et sett med standarder for å beskytte Internett-kommunikasjon fra angrep fra fremtidige kvantedatamaskiner som kan gjøre de fleste gjeldende digitale beskyttelser ineffektive.

Retningslinjene inkluderer en algoritme for sikker kommunikasjon gjennom kryptering og to digitale signaturalgoritmer som hindrer hackere i å etterligne en kjent bruker eller enhet. De forventes å bli adoptert globalt. US National Institute of Standards and Technology (NIST) i Gaithersburg, Maryland, valgte de tre algoritmene gjennom en prosess som startet i 2016 og fikk hjelp av kryptografispesialister over hele verden. NIST hadde annonsert et foreløpig utvalg av fire algoritmer i 2022 og har nå ferdigstilt standardene for tre av dem.

"Det er flott å se at de endelig har blitt utgitt," sier Peter Schwabe, en kryptografisk ingeniør ved Max Planck Institute for Security and Privacy i Bochum, Tyskland, som designet tre av de fire systemene.

"Disse ferdigstilte standardene gir instruksjoner for å integrere dem i produkter og krypteringssystemer," sier Dustin Moody, en matematiker ved NIST som leder standardiseringsinnsatsen. "Vi oppfordrer systemadministratorer til å begynne å integrere i systemene sine umiddelbart ettersom full integrasjon vil ta tid."

Hold data sikker

Digital kommunikasjon og transaksjoner som netthandel er nesten universelt basert på et lite sett med offentlige nøkkelkryptografialgoritmer. Disse systemene lar to parter utveksle informasjon sikkert. Hver part har sin egen offentlige nøkkel, en tallsekvens som de gir til alle som ønsker å sende dem en melding. Mottakeren kan deretter dekryptere meldingen ved hjelp av en privat nøkkel som bare de kjenner.

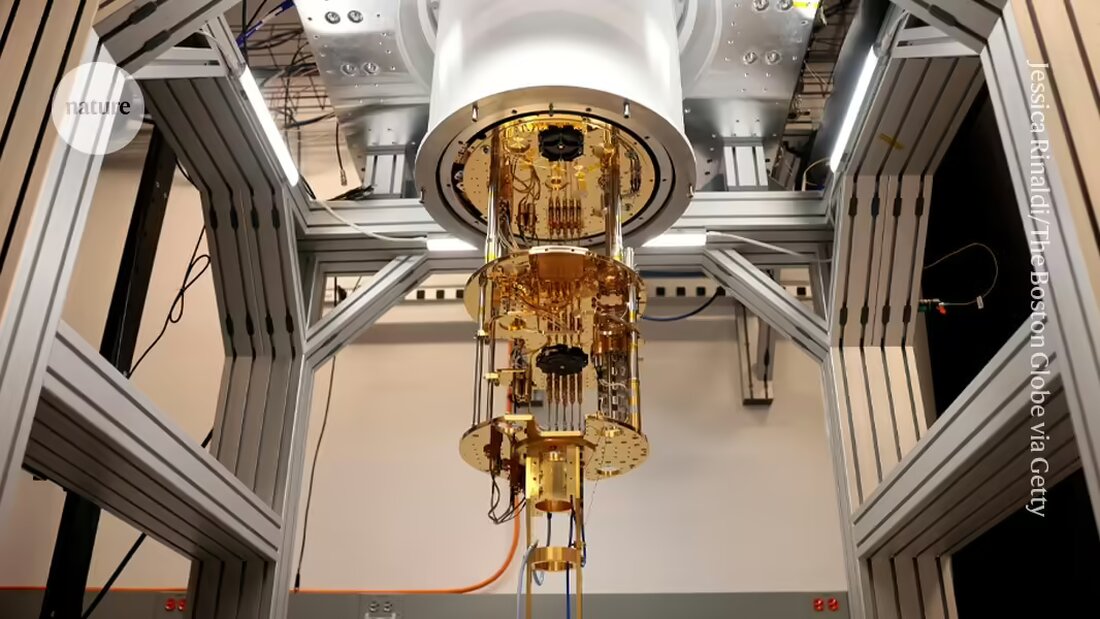

Men nåværende offentlige nøkkelsystemer er kjent for å være sårbare for dekryptering ved hjelp av en kvantealgoritme utviklet av Peter Shor, en matematiker nå ved Massachusetts Institute of Technology i Cambridge. I 1994 – på et tidspunkt da ikke engang de mest rudimentære kvantedatamaskinene eksisterte og da internettkommunikasjon så vidt begynte å bli mainstream – viste Shor at slike maskiner raskt ville være i stand til å knekke de mest populære offentlige nøkkelsystemene. Dette kan også sette enheter som kredittkort og sikkerhetspass i fare for hacking.

Tretti år senere har arbeidet med å bygge kvantedatamaskiner gjort store fremskritt, men maskinene er fortsatt minst et tiår unna å kjøre Shors algoritme på noe annet enn tall med noen få sifre. Likevel har Shor og andre advart mot selvtilfredshet.

Den nye krypteringsalgoritmen valgt av NIST kalles CRYSTALS-Kyber. Schwabe og kollegene hans utviklet den fra en teknikk som først ble foreslått i 2005 av informatiker Oded Regev ved New York University. Schwabe sier at distribusjonen skal være relativt jevn i applikasjonene de fleste brukere er kjent med - nettsurfing og smarttelefonapper. "Nettlesere vil migrere raskt, det samme vil meldingsapper og videokonferansesystemer," sier han. Det kan ta lengre tid for utviklere av små Internett- eller WiFi-tilkoblede enheter å fange opp, legger han til.

Selv om CRYSTALS-Kyber skal være motstandsdyktig mot angrep fra kvantedatamaskiner, er ingen av de eksisterende offentlige nøkkelalgoritmene - inkludert de tre valgt av NIST - matematisk bevist å være helt sikre, og forskere vil fortsette å jobbe med alternativer, for sikkerhets skyld. NIST selv vurderer "to ekstra grupper av algoritmer som en dag kan tjene som sikkerhetskopieringsstandarder," sa instituttet i en uttalelse.

Selv om NIST-kunngjøringen nå har gjort dette offisielt, har "post-kvante"-algoritmer eksistert i årevis. Noen selskaper som Cloudflare og IBM har allerede begynt å integrere dem i systemene sine, mens andre har vært tregere med å tilpasse seg. "Mange organisasjoner har ennå ikke startet arbeidet med postkvantemigrasjon, med henvisning til mangelen på standarder - en situasjon som har blitt referert til som kryptoprokrastinering " skrev Bas Westerbaan, en matematiker ved internetttjenestefirmaet Cloudflare, i et blogginnlegg i fjor. Sikkerhetsspesialister håper at NIST-kunngjøringen nå vil overtale de fleste andre organisasjoner til å starte det som sannsynligvis vil bli en lang og komplisert overgang.

Suche

Suche

Mein Konto

Mein Konto