La cybersécurité est sur le point de subir une refonte majeure. Le gouvernement américain a finalisé un ensemble de normes visant à protéger les communications Internet contre les attaques des futurs ordinateurs quantiques, qui pourraient rendre inefficaces la plupart des protections numériques actuelles.

Les directives comprennent un algorithme pour sécuriser les communications grâce au cryptage et deux algorithmes de signature numérique qui empêchent les pirates de se faire passer pour un utilisateur ou un appareil connu. Ils devraient être adoptés à l’échelle mondiale. L'Institut national américain des normes et de la technologie (NIST) de Gaithersburg, dans le Maryland, a sélectionné les trois algorithmes dans le cadre d'un processus qui a débuté en 2016 et a fait appel à des spécialistes en cryptographie du monde entier. Le NIST avait annoncé une sélection préliminaire de quatre algorithmes en 2022 et a désormais finalisé les normes pour trois d'entre eux.

"C'est formidable de voir qu'ils ont enfin été publiés", déclare Peter Schwabe, ingénieur cryptographique à l'Institut Max Planck pour la sécurité et la confidentialité à Bochum, en Allemagne, qui a conçu trois des quatre systèmes.

"Ces normes finalisées fournissent des instructions pour les intégrer dans des produits et des systèmes de chiffrement", explique Dustin Moody, mathématicien au NIST qui dirige l'effort de normalisation. « Nous encourageons les administrateurs système à commencer immédiatement l'intégration dans leurs systèmes, car une intégration complète prendra du temps. »

Protégez les données

Les communications et transactions numériques telles que les achats en ligne reposent presque universellement sur un petit ensemble d’algorithmes de cryptographie à clé publique. Ces systèmes permettent à deux parties d'échanger des informations en toute sécurité. Chaque partie possède sa propre clé publique, une séquence de chiffres qu'elle donne à toute personne souhaitant lui envoyer un message. Le destinataire peut ensuite déchiffrer le message à l'aide d'une clé privée qu'il est le seul à connaître.

Mais les systèmes à clé publique actuels sont connus pour être vulnérables au décryptage à l’aide d’un algorithme quantique développé par Peter Shor, mathématicien aujourd’hui au Massachusetts Institute of Technology de Cambridge. En 1994, à une époque où même les ordinateurs quantiques les plus rudimentaires n’existaient pas et où les communications Internet commençaient tout juste à se généraliser, Shor a montré que de telles machines seraient rapidement capables de déchiffrer les systèmes à clé publique les plus populaires. Cela pourrait également exposer des appareils tels que les cartes de crédit et les cartes de sécurité à un risque de piratage.

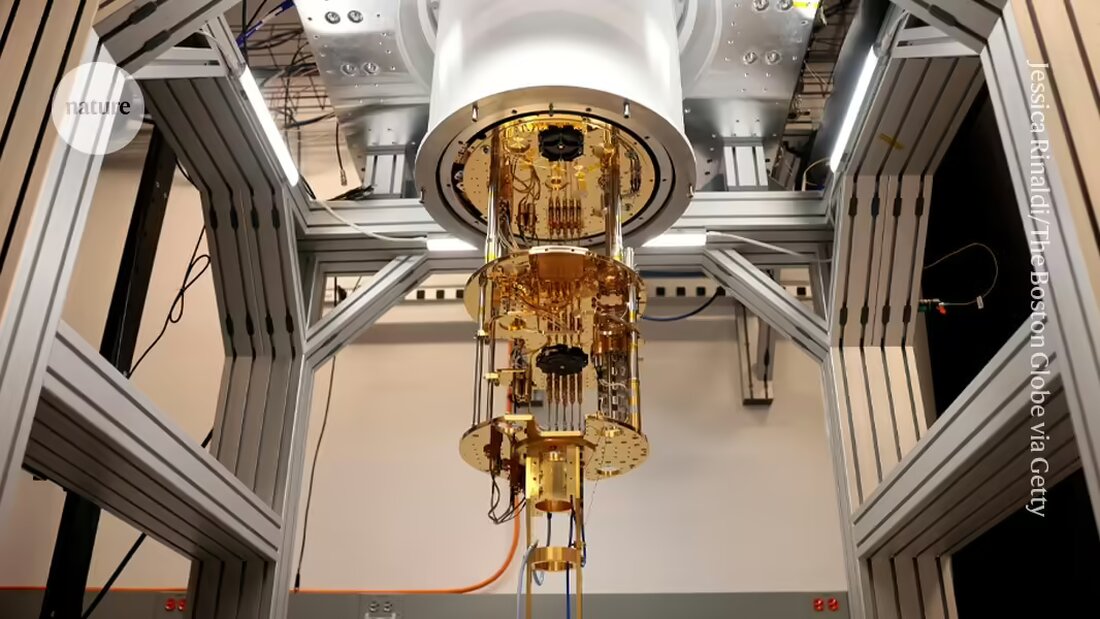

Trente ans plus tard, les efforts visant à construire des ordinateurs quantiques ont fait de grands progrès, mais il faudra encore au moins dix ans aux machines pour exécuter l'algorithme de Shor sur autre chose que des nombres à quelques chiffres. Néanmoins, Shor et d’autres ont mis en garde contre toute complaisance.

Le nouvel algorithme de chiffrement sélectionné par le NIST s'appelle CRYSTALS-Kyber. Schwabe et ses collègues l'ont développé à partir d'une technique proposée pour la première fois en 2005 par l'informaticien Oded Regev de l'Université de New York. Schwabe affirme que le déploiement devrait être relativement fluide dans les applications que la plupart des utilisateurs connaissent : la navigation sur le Web et les applications pour smartphone. « Les navigateurs migreront rapidement, tout comme les applications de messagerie et les systèmes de visioconférence », dit-il. Il faudra peut-être plus de temps aux développeurs de petits appareils connectés à Internet ou au WiFi pour rattraper leur retard, ajoute-t-il.

Bien que CRYSTALS-Kyber devrait résister aux attaques des ordinateurs quantiques, aucun des algorithmes à clé publique existants - y compris les trois sélectionnés par le NIST - n'est mathématiquement prouvé comme étant totalement sûr, et les chercheurs continueront à travailler sur des alternatives, juste au cas où. Le NIST lui-même évalue « deux groupes supplémentaires d’algorithmes qui pourraient un jour servir de normes de sauvegarde », a indiqué l’institut dans un communiqué.

Bien que l’annonce du NIST ait désormais officialisé cela, les algorithmes « post-quantiques » existent depuis des années. Certaines entreprises comme Cloudflare et IBM ont déjà commencé à les intégrer dans leurs systèmes, tandis que d'autres ont mis plus de temps à s'adapter. « De nombreuses organisations n’ont pas encore commencé à travailler sur la migration post-quantique, invoquant le manque de normes – une situation appelée cryptoprocrastination " a écrit Bas Westerbaan, mathématicien de la société de services Internet Cloudflare, dans un article de blog l'année dernière. Les spécialistes de la sécurité espèrent que l'annonce du NIST persuadera désormais la plupart des autres organisations d'entamer ce qui sera probablement une transition longue et compliquée.

Suche

Suche

Mein Konto

Mein Konto