Η ασφάλεια στον κυβερνοχώρο πρόκειται να υποβληθεί σε σημαντική αναθεώρηση. Η αμερικανική κυβέρνηση έχει οριστικοποιήσει ένα σύνολο προτύπων για την προστασία των επικοινωνιών στο Διαδίκτυο από επιθέσεις από μελλοντικούς κβαντικούς υπολογιστές που θα μπορούσαν να καταστήσουν τις περισσότερες τρέχουσες ψηφιακές προστασίες αναποτελεσματικές.

Οι κατευθυντήριες γραμμές περιλαμβάνουν έναν αλγόριθμο για ασφαλείς επικοινωνίες μέσω κρυπτογράφησης και δύο αλγορίθμων ψηφιακής υπογραφής που εμποδίζουν τους χάκερ να πλαστούν έναν γνωστό χρήστη ή συσκευή. Αναμένεται να υιοθετηθούν παγκοσμίως. Το Εθνικό Ινστιτούτο Προτύπων και Τεχνολογίας των ΗΠΑ (NIST) στο Gaithersburg, Maryland, επέλεξε τους τρεις αλγόριθμους μέσω μιας διαδικασίας που ξεκίνησε το 2016 και συγκέντρωσε τη βοήθεια ειδικών κρυπτογραφίας παγκοσμίως. Η NIST είχε ανακοινώσει μια προκαταρκτική επιλογή τεσσάρων αλγορίθμων το 2022 και έχει πλέον οριστικοποιήσει τα πρότυπα για τρία από αυτά.

"Είναι υπέροχο να βλέπουμε ότι τελικά έχουν κυκλοφορήσει", λέει ο Peter Schwabe, κρυπτογραφικός μηχανικός στο Ινστιτούτο Ασφάλειας και Προστασίας Προσωπικών Δεδομένων του Max Planck στο Bochum της Γερμανίας, ο οποίος σχεδίασε τρία από τα τέσσερα συστήματα.

"Αυτά τα οριστικοποιημένα πρότυπα παρέχουν οδηγίες για την ενσωμάτωσή τους σε προϊόντα και συστήματα κρυπτογράφησης", λέει ο Dustin Moody, μαθηματικός στο NIST που οδηγεί την προσπάθεια τυποποίησης. "Ενθαρρύνουμε τους διαχειριστές του συστήματος να αρχίσουν να ενσωματώνονται αμέσως στα συστήματά τους, καθώς η πλήρης ολοκλήρωση θα πάρει χρόνο."

Διατηρήστε τα δεδομένα ασφαλή

Οι ψηφιακές επικοινωνίες και οι συναλλαγές, όπως οι ηλεκτρονικές αγορές, βασίζονται σχεδόν παγκοσμίως σε ένα μικρό σύνολο αλγορίθμων κρυπτογραφίας δημόσιου κλειδιού. Αυτά τα συστήματα επιτρέπουν σε δύο μέρη να ανταλλάσσουν πληροφορίες με ασφάλεια. Κάθε κόμμα έχει το δικό του δημόσιο κλειδί, μια σειρά αριθμών που δίνουν σε όποιον θέλει να τους στείλει ένα μήνυμα. Ο παραλήπτης μπορεί στη συνέχεια να αποκρυπτογραφήσει το μήνυμα χρησιμοποιώντας ένα ιδιωτικό κλειδί που γνωρίζουν μόνο.

Αλλά τα σημερινά συστήματα δημόσιου κλειδιού είναι γνωστό ότι είναι ευάλωτα σε αποκρυπτογράφηση χρησιμοποιώντας έναν κβαντικό αλγόριθμο που αναπτύχθηκε από τον Peter Shor, έναν μαθηματικό τώρα στο Ινστιτούτο Τεχνολογίας της Μασαχουσέτης στο Cambridge. Το 1994, σε μια εποχή που δεν υπήρχαν ούτε οι πιο στοιχειώδεις κβαντικοί υπολογιστές και όταν οι επικοινωνίες του Διαδικτύου μόλις άρχισαν να γίνονται mainstream-έδειξαν ότι τέτοιες μηχανές θα μπορούσαν γρήγορα να σπάσουν τα πιο δημοφιλή συστήματα δημόσιου κλειδιού. Αυτό θα μπορούσε επίσης να θέσει συσκευές όπως οι πιστωτικές κάρτες και η ασφάλεια που διακινδυνεύουν σε κίνδυνο hacking.

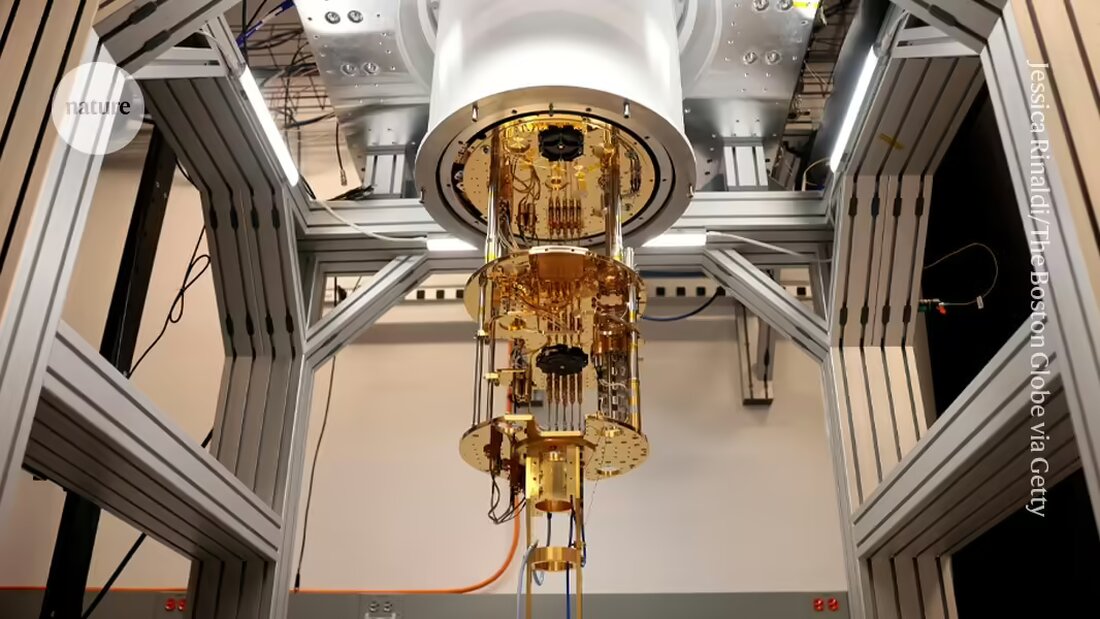

Τριάντα χρόνια αργότερα, οι προσπάθειες για την κατασκευή κβαντικών υπολογιστών έχουν κάνει μεγάλα βήματα, αλλά τα μηχανήματα εξακολουθούν να είναι τουλάχιστον μια δεκαετία μακριά από τον αλγόριθμο του Shor σε οτιδήποτε άλλο εκτός από τους αριθμούς με μερικά ψηφία. Παρ 'όλα αυτά, ο Shor και άλλοι έχουν προειδοποιήσει την εφησυχασμό.

Ο νέος αλγόριθμος κρυπτογράφησης που επιλέχθηκε από το NIST ονομάζεται Crystals-Kyber. Ο Schwabe και οι συνάδελφοί του το ανέπτυξαν από μια τεχνική που προτάθηκε για πρώτη φορά το 2005 από τον επιστήμονα υπολογιστών Oded Regev στο Πανεπιστήμιο της Νέας Υόρκης. Ο Schwabe αναφέρει ότι η ανάπτυξη θα πρέπει να είναι σχετικά ομαλή στις εφαρμογές που οι περισσότεροι χρήστες είναι εξοικειωμένοι με τις εφαρμογές περιήγησης ιστού και smartphone. "Τα προγράμματα περιήγησης θα μεταναστεύσουν γρήγορα, όπως και οι εφαρμογές μηνυμάτων και τα συστήματα τηλεδιάσκεψης", λέει. Θα μπορούσε να χρειαστεί περισσότερος χρόνος για τους προγραμματιστές μικρών συσκευών Internet ή WiFi για να καλύψουν τη διαφορά, προσθέτει.

Παρόλο που οι Crystals -Kyber θα πρέπει να είναι ανθεκτικοί στις επιθέσεις από κβαντικούς υπολογιστές, κανένας από τους υφιστάμενους αλγόριθμους δημόσιου κλειδιού - συμπεριλαμβανομένων των τριών που επιλέγονται από το NIST - αποδείχθηκε μαθηματικά ασφαλής και οι ερευνητές θα συνεχίσουν να εργάζονται σε εναλλακτικές λύσεις. Η ίδια η NIST αξιολογεί "δύο πρόσθετες ομάδες αλγορίθμων που θα μπορούσαν μια μέρα να χρησιμεύσουν ως αντίγραφα ασφαλείας", ανέφερε το Ινστιτούτο σε δήλωση.

Παρόλο που η ανακοίνωση NIST έχει πλέον κάνει αυτό το υπάλληλο, οι αλγόριθμοι "μετά το ποσό" έχουν περάσει εδώ και χρόνια. Ορισμένες εταιρείες όπως η Cloudflare και η IBM έχουν ήδη αρχίσει να τις ενσωματώνουν στα συστήματά τους, ενώ άλλοι ήταν πιο αργές για να προσαρμοστούν. "Πολλοί οργανισμοί δεν έχουν αρχίσει ακόμη να εργάζονται για τη μετανάστευση μετά το ποσό, αναφέροντας την έλλειψη προτύπων- Μια κατάσταση που έχει αναφερθεί ως κρυπτοπροκραστοποίηση "Έγραψε ο Bas Westerbaan, μαθηματικός στην εταιρεία υπηρεσιών Διαδικτύου Cloudflare, σε μια ανάρτηση ιστολογίου πέρυσι.

Suche

Suche

Mein Konto

Mein Konto