Cybersikkerhed er ved at gennemgå en større revision. Den amerikanske regering har afsluttet et sæt standarder for at beskytte internetkommunikation mod angreb fra fremtidige kvantecomputere, der kunne gøre det mest aktuelle digitale beskyttelse ineffektive.

Retningslinjerne inkluderer en algoritme til sikker kommunikation gennem kryptering og to digitale signaturalgoritmer, der forhindrer hackere i at efterligne en kendt bruger eller enhed. De forventes at blive vedtaget globalt. US National Institute of Standards and Technology (NIST) i Gaithersburg, Maryland, valgte de tre algoritmer gennem en proces, der begyndte i 2016 og indrullerede hjælp fra kryptografispecialister over hele verden. NIST havde annonceret et foreløbigt udvalg af fire algoritmer i 2022 og har nu afsluttet standarderne for tre af dem.

”Det er dejligt at se, at de endelig er blevet frigivet,” siger Peter Schwabe, en kryptografisk ingeniør ved Max Planck Institute for Security and Privacy i Bochum, Tyskland, der designet tre af de fire systemer.

”Disse afsluttede standarder giver instruktioner til integration af dem i produkter og krypteringssystemer,” siger Dustin Moody, en matematiker hos NIST, der leder standardiseringsindsatsen. ”Vi opfordrer systemadministratorer til at begynde at integrere sig i deres systemer straks, da fuld integration vil tage tid.”

Hold data sikre

Digital kommunikation og transaktioner såsom online shopping er næsten universelt baseret på et lille sæt offentlige nøglekryptografiske algoritmer. Disse systemer giver to parter mulighed for at udveksle information sikkert. Hver part har sin egen offentlige nøgle, en række numre, som de giver enhver, der ønsker at sende dem en besked. Modtageren kan derefter dekryptere meddelelsen ved hjælp af en privat nøgle, som kun de kender.

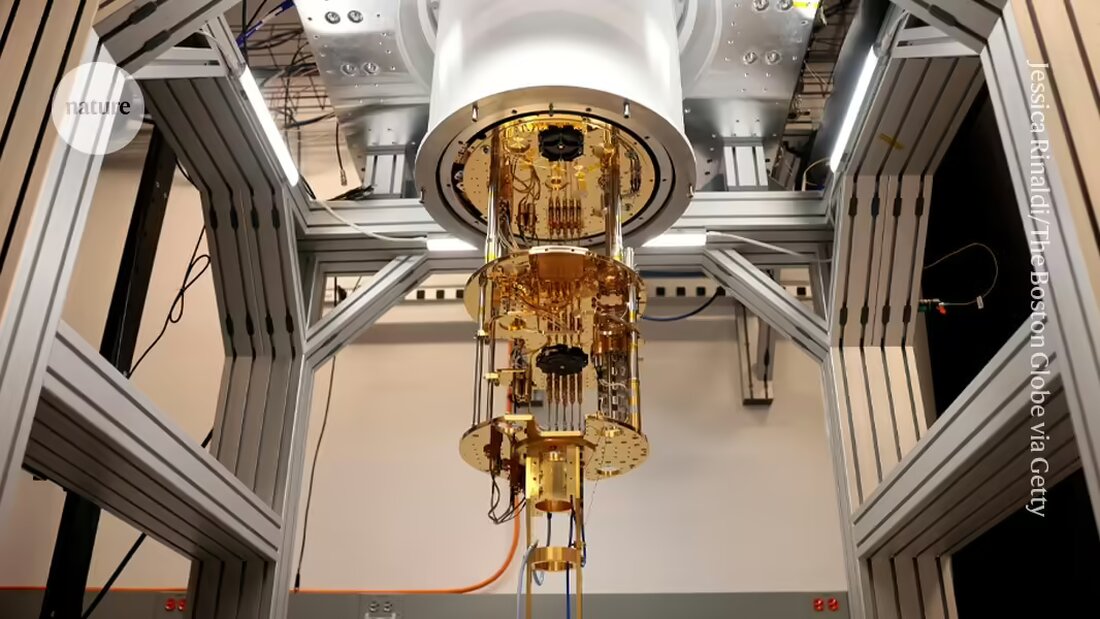

Men de nuværende offentlige nøglesystemer er kendt for at være sårbare over for dekryptering ved hjælp af en kvantealgoritme udviklet af Peter Shor, en matematiker nu ved Massachusetts Institute of Technology i Cambridge. I 1994-på et tidspunkt, hvor ikke engang de mest rudimentære kvantecomputere eksisterede, og når internetkommunikationen lige var begyndt at blive mainstream-viste Shor, at sådanne maskiner hurtigt ville være i stand til at knække de mest populære public-key-systemer. Dette kan også sætte enheder som kreditkort og sikkerhedskort i fare for hacking.

Tredive år senere har bestræbelserne på at bygge kvantecomputere gjort store fremskridt, men maskinerne er stadig mindst et årti væk fra at køre Shors algoritme på andet end numre med et par cifre. Ikke desto mindre har Shor og andre advaret mod selvtilfredshed.

Den nye krypteringsalgoritme valgt af NIST kaldes Crystals-Kyber. Schwabe og hans kolleger udviklede det fra en teknik, der først blev foreslået i 2005 af computerforsker Oded Regev på New York University. Schwabe siger, at implementeringen skal være relativt glat i de applikationer, som de fleste brugere er bekendt med - webbrowsing og smartphone -apps. ”Browsere vil migrere hurtigt, ligesom messaging -apps og videokonferencesystemer,” siger han. Det kan tage længere tid for udviklere af små internet- eller wifi-tilsluttede enheder at indhente, tilføjer han.

Selvom Crystals -Kyber skal være modstandsdygtige over for angreb fra kvantecomputere, er ingen af de eksisterende offentlige nøglealgoritmer - inklusive de tre valgt af NIST - matematisk bevist at være helt sikre, og forskere vil fortsætte med at arbejde med alternativer, bare i tilfælde af. NIST selv vurderer "to yderligere grupper af algoritmer, der en dag kunne tjene som backup -standarder," sagde instituttet i en erklæring.

Selvom NIST-meddelelsen nu har gjort denne officielle, har "post-Quantum" -algoritmer eksisteret i årevis. Nogle virksomheder som CloudFlare og IBM er allerede begyndt at integrere dem i deres systemer, mens andre har været langsommere at tilpasse sig. ”Mange organisationer er endnu ikke begyndt at arbejde med migration efter kvantum med henvisning til manglen på standarder- En situation, der er blevet omtalt som kryptoprokrastination "Skrev Bas Westerbaan, en matematiker hos Internet Services -firmaet CloudFlare, i et blogindlæg sidste år. Sikkerhedsspecialister håber, at NIST -meddelelsen nu vil overtale de fleste andre organisationer til at begynde, hvad der sandsynligvis vil være en lang og kompliceret overgang.

Suche

Suche

Mein Konto

Mein Konto